记录近期国护的一次成功溯源

免责声明:由于传播、利用本文所发布的而造成的任何直接或者间接的后果及损失,均由使用者本人承担

前言

起因是攻击者访问到了部署在外网的蜜罐,被捕获到了百度信息和京东id,从这些信息切入,成功溯源到了红队攻击人员

周期差不多用了两天,感叹天时地利人和缺一不可

根据溯源拿到的信息加了联系方式后,当事人也是比较惊讶:::以后work要单独用一个浏览器

Start

由于特殊期间发布,以及身份,保护你我,必须重度马赛克以及脱敏

发现

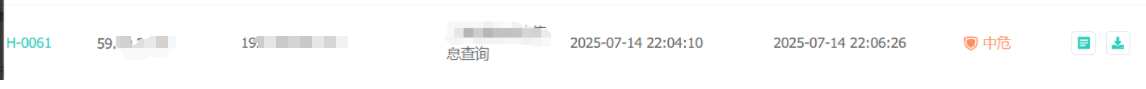

幻阵告警攻击者访问事件

首次时间为2025-07-14 22:04:10

来自xx省xx市 攻击IP 为59.xx.3.xx 的攻击者,对蜜罐部署业务“xxx信息查询”进行了访问

最后一次访问停止在2025-07-14 22:06:26

因为这蜜罐就一静态页面无任何交互,攻击者只驻留了两分钟,后面计划加强一下交互能力

溯源

攻击行为溯源

根据他的IP反查,移动基站直接放弃

在其他安全设备上查了一下他的行为,看了看流量包中的攻击手法,也没有发现有效线索,放弃

(因为之前有遇到过一些人自己写的工具,会携带一些有辨识度的特定字符,在github中搜索到后再通过提交记录取得邮箱地址)

捕获信息溯源

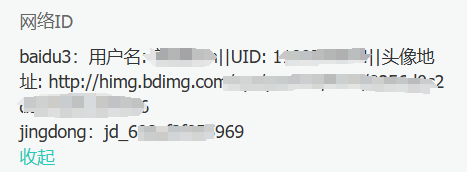

蜜罐捕获信息如下

百度账号用户名

百度账号UID

百度账号头像

京东ID

百度账号用户名利用

微信搜索无果

百度搜索

谷歌搜索

搜狗搜索

Github搜索

Bilibili搜索

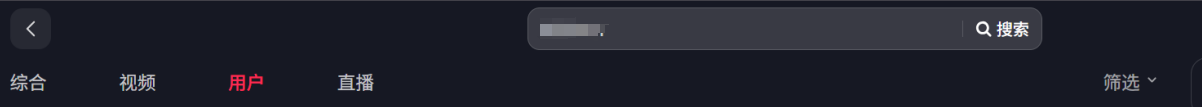

抖音搜索

百度网盘搜索

得到攻击者新的昵称: mmxxxc

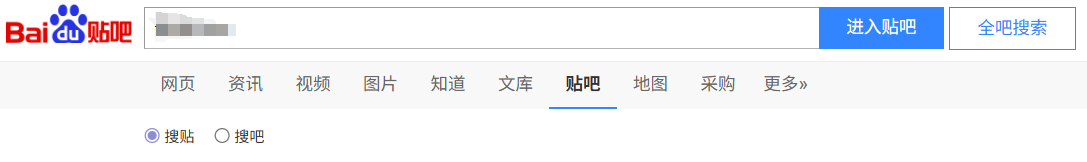

百度贴吧搜索

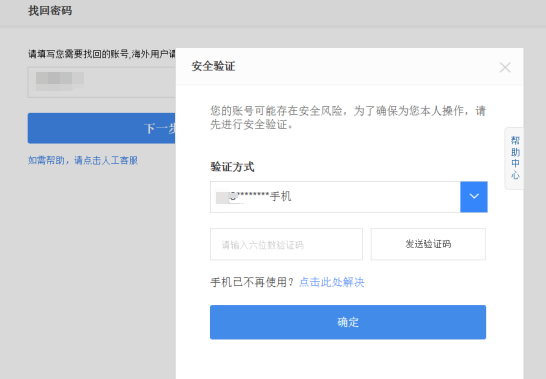

百度找回密码,百度支持用户名找回

这里就得到了比较关键的线索,手机号前三位 1xx********

贴吧发言记录查询

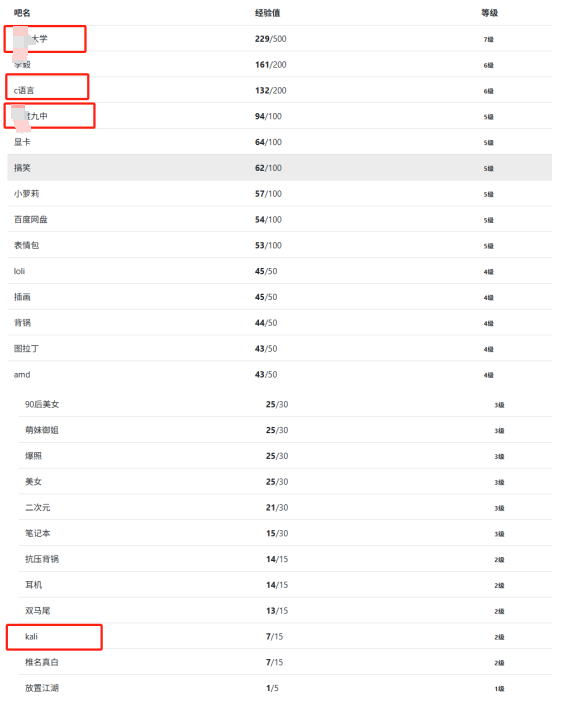

获取到六年前 在计算机吧、C语言、kali吧发布以及回复的帖子

随便点进去一看,这里显示的名字为另一个,但网盘与百度主页确是蜜罐捕获到的,这个与百度早年间的业务有关。百度UID一致,经过测试后确认,发现贴吧昵称是可以单独设置的

得到攻击者百度贴吧主页

这篇文章我几年前还看过…

看头像与UID和发帖 以及关注的吧【信息安全】【渗透】【kali】确认有安全行业学习经验,到此身份肯定是攻击者 这个不太可能会偏差了

再看看他的发帖,我几乎翻看了他所有发帖,最终在下面这个找到了突破点

此人在攻击者发言的帖子下面,带了一个名字(为了方便记录,我后面称为:刘建龙),并且外带了一句亲属问候:i am your father

猜测这两位关系肯定非同一般,你我都知道,男生这种称呼对方,必然是超越了朋友的关系

那么攻击者的名字可能就叫他兄弟提到的这个:刘建龙,且百度账号的用户名为:XXLong,最后一个名符合昵称最后一个拼音,更加增加了确认因素,但还不能完全确定

切换检索目标,从攻击者兄弟这里入手

查看他朋友关注了什么吧

这里有一个高中的吧,以及一个大学的吧,这个学校非常好,以及kali吧,同样具备了安全行业学习经验

再去查看他的发言

后面为了方便,我把这个学校写为:龙丽大学

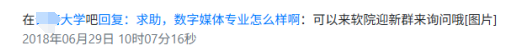

找发现在龙丽大学吧的发帖

当然,他还发了其他学院新生群的二维码,所以从后面的发言中找到了些许线索

根据峰哥的性压抑学说:

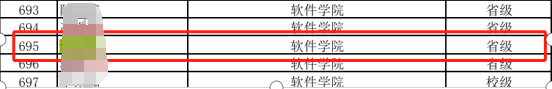

这位攻击者的兄弟喜欢在贴吧发帖,并且从上面关注吧的截图也可以看到,攻击者的兄弟关注了非常多看美女的吧,并且非常活跃,拉拢妹妹来自己学院也符合刻板印象,这样学妹就有了两个身份吧友+学妹,为了后面发展关系是非常方便的,所以我猜攻击者的兄弟必然是 龙丽大学2018级软件学院的学生

那么攻击者与他这位兄弟大概率在一个学校甚至一个学院或者宿舍

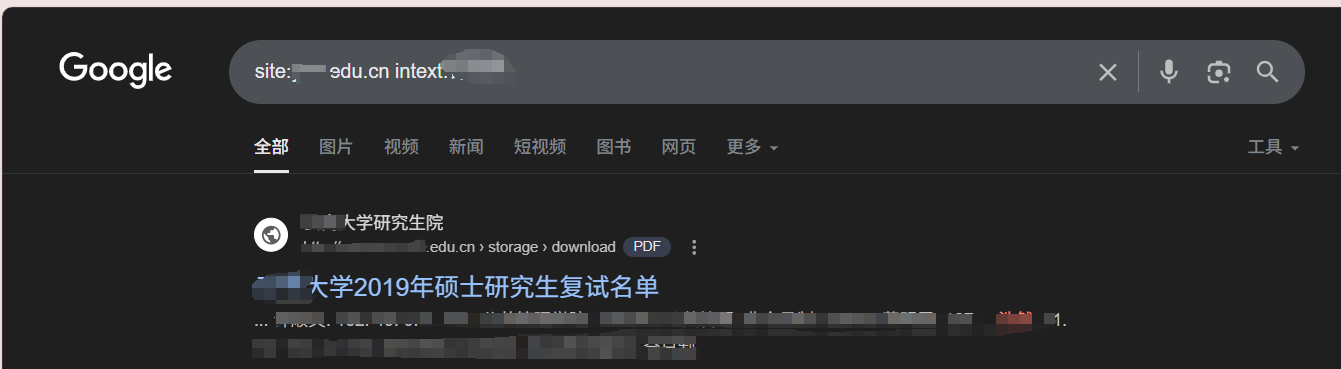

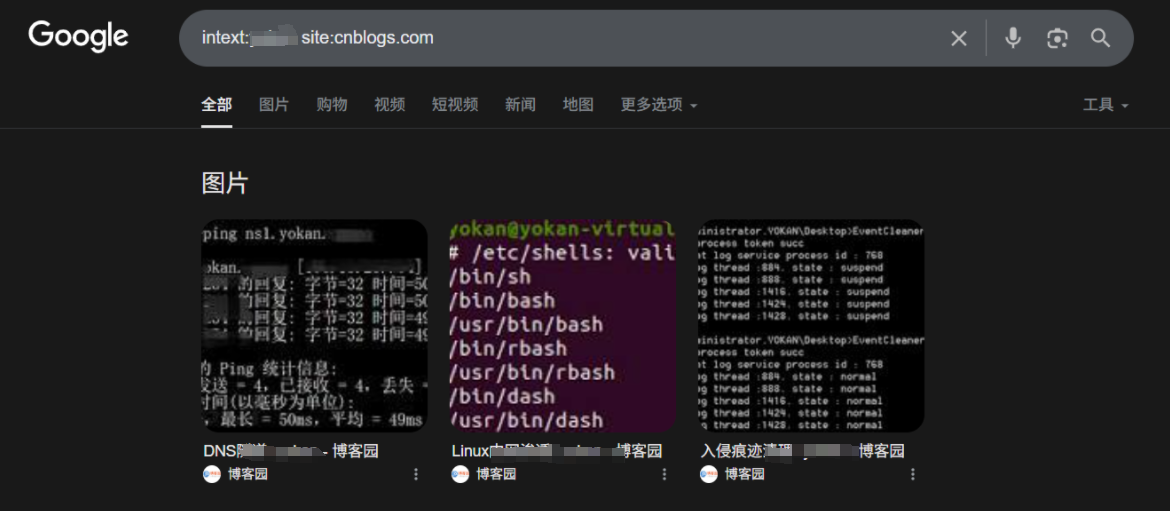

谷歌语法去搜一下学校+攻击者的兄弟留的名字

文档没几个很快就找到了

https://jobs.xxxxxx.edu.cn/xxxxx.pdf

攻击者兄弟在攻击者技术帖子中提到的名字就是攻击者实际的名字!攻击者姓名=刘建龙

百度账号UID利用

百度id仅在百度中存在,测试后发现无法自定义,各方查询后无果且暂无继续利用的可能,只能后续当参考判断因素

百度账号头像利用

蜜罐捕获的头像地址、网盘搜索返回头像路径、贴吧主页头像三个url均不一样,但头像内容一样,且是一个很大众的头像,没有指纹特征,只能后续当参考判断因素

众所周知搞网安的圈子很小,很多人为了混眼熟和beacon都不带换昵称和头像的,这个也可以当做溯源的线索,可惜这次没有

京东ID利用

百度系的到此为止,蜜罐还有jd_id

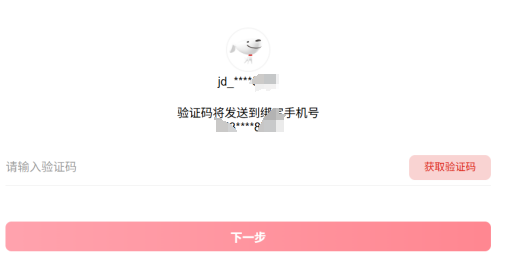

来到京东官网尝试找回密码

输入jd_id找回,攻击者用jd还是非常多了,有三个方式可以找回

这里得到了手机号的前3为以及后3位

再通过银行卡找回

这里暴露了他的名字的最后一个字,也对应了我们前面的确认结果

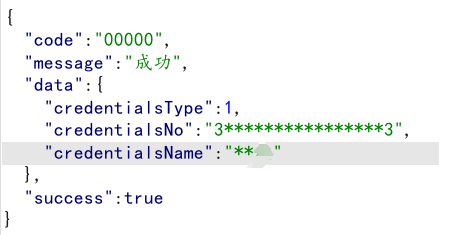

并且,在这个请求https://m-acp.jd.com/acp/user/getCredentialsInfo

返回包中返回了身份证头和尾

几乎尝试了京东所有业务,包括寻找支持京东登录的业务,最终:

在京东养车找回密码处发现突破点

输出jd_id找回后,这里除了已知的三位开头,返回了手机号码后四位

这样的话 手机号拼接出来就是1xx****xxxx

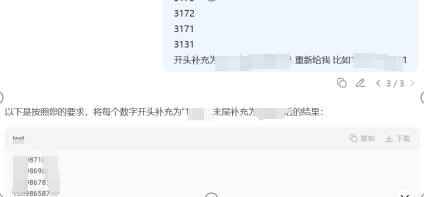

补全中间的四个,爆破只需9999个即可,还有一个归属地的线索

攻击者IP反查归属的西京,但就读学校在汉东省,那么只需要把这9999个跑出来,然后过滤归属地=西京+汉东省汉中市的即可,结果完全看运气

因为手机号不可能频繁更换,比如我身边好多人 包括我 还在用上学办的校园卡,就赌攻击者也没换

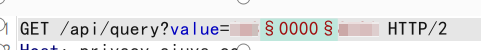

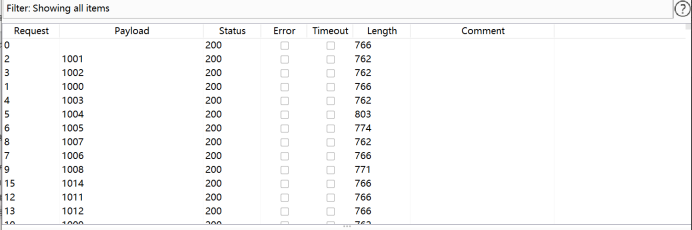

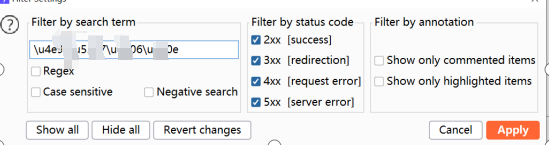

找了一个没有速率限制 也没有验证码的查询网站方便爆破

用我之前注销的手机号查询,他会返回地区+运营商

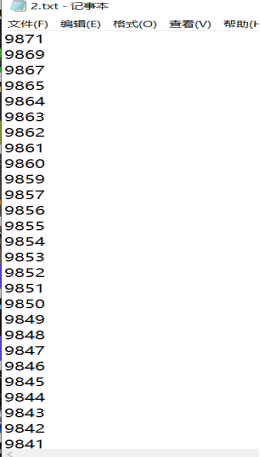

0000-9999

这里纯为了补图,还有0001-1000的 忘记设置了,所以当时准备先跑这些,剩下的跑不出来再说

根据返回包Unicode编码匹配一下

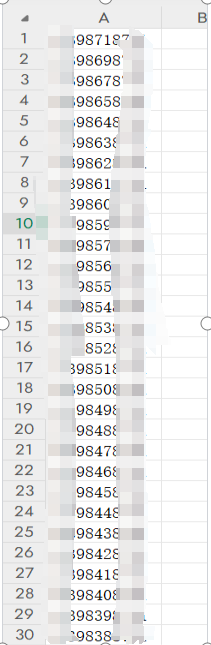

提取出所有西京+汉东省汉中市的

根据已知的1xx开头和xxxx末尾拼接完整手机号

最终差不多得到八十几个

再次回到京东养车,这次用手机号找回密码,如果返回的jd_id与捕获的jd_id一致,那么手机号就确认了

这里得到了上天的眷顾,测到第十几个左右的时候,成功对比出手机号

得到手机号

假设:手机号为 1888888888 懒得打马赛克了

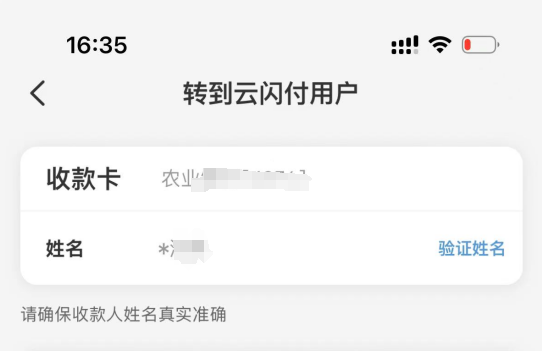

支付宝转账核实 得到姓氏和第一个名

云闪付转正核实 得到姓氏第一和第二个字

验证正确

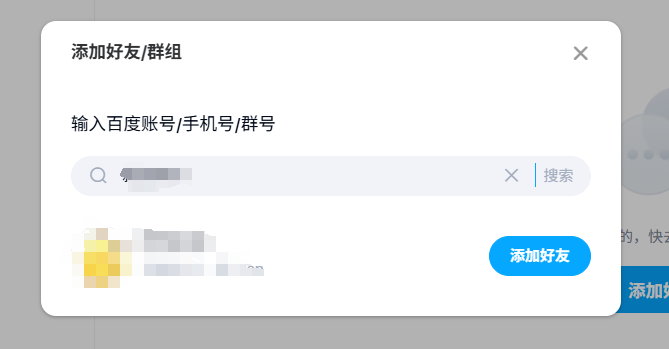

手机号搜索微信号

搜索圈子群

我的加的安全群比较小没有搜到,同事搜到了好多

为了保护当事人隐私 这里不放截图了

null

还是群友这一块./

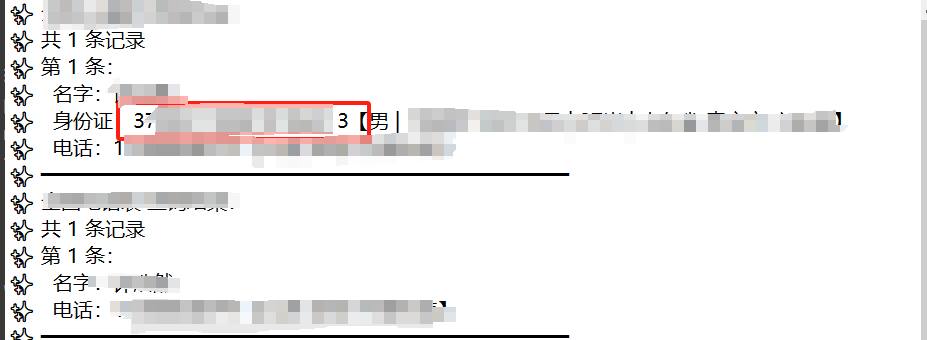

泄露数据查询

本来到此为止的,但是前面京东官网通过银行卡找回的时候返回了身份证开头和末尾还没有用上:3****************3

所以顺手查了一下

手机号直接返回了对应,看起来这个手机号用了好久了,本来想着再根据开头末尾和学校以及ip归属再判断一下

这样身份证号码就拿到了

微信号跟QQ号昵称一样

以及博客地址

还有公众号 不知道是否本人运营的,15个共同好友关注, 阅读量也是非常高

为了保护当事人隐私 这里不放截图了

null

得到的信息总结

来源:√

姓名:√

毕业院校:√

手机号:√

身份证号:√

百度昵称:√

百度主页:√

贴吧主页:√

贴吧昵称:√

微信昵称:√

QQ号码:√

博客:√

…

后续

梳理的时候感叹,上面的环节有一个地方卡住溯源都会停止

本来是准备钓鱼这位兄弟的,但系统没有被打进来,无继续的必要 确认到人即可,甚至溯源都是一时兴起且不加分

身份确认

现在人确定了,还不知道这位老哥是不是攻击队,如果不是攻击队搞我们系统 那就是另一回事了,警惕境外挂大陆代理攻击,所以我选择私下加微信询问

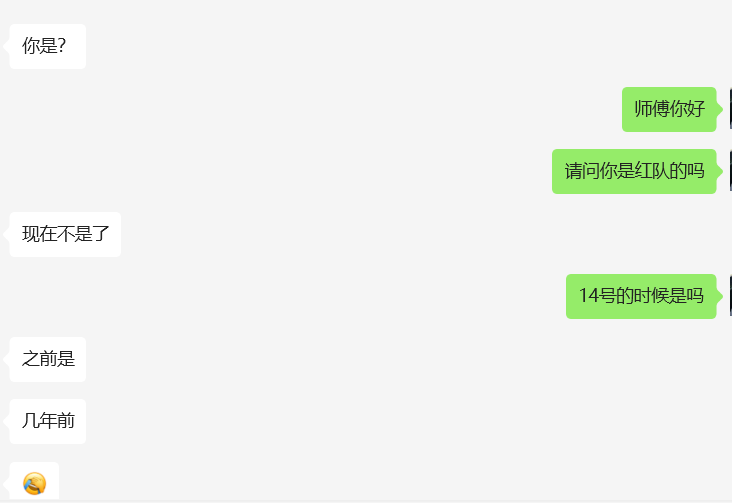

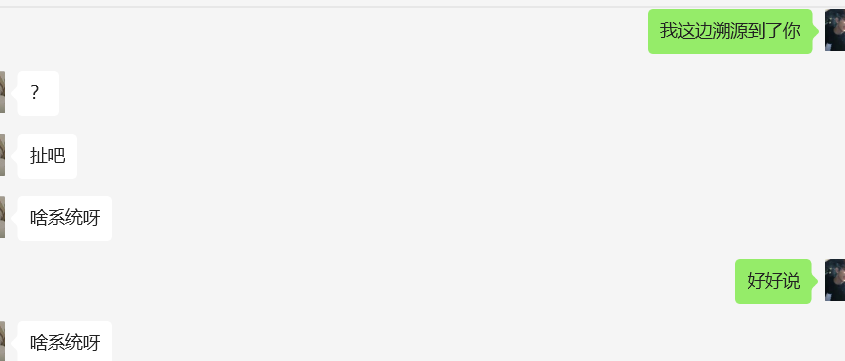

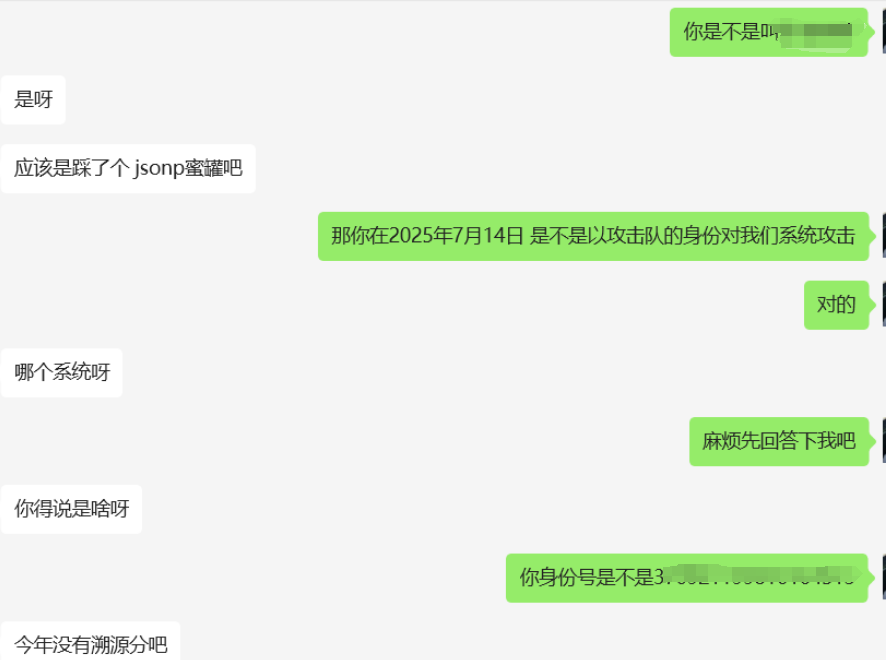

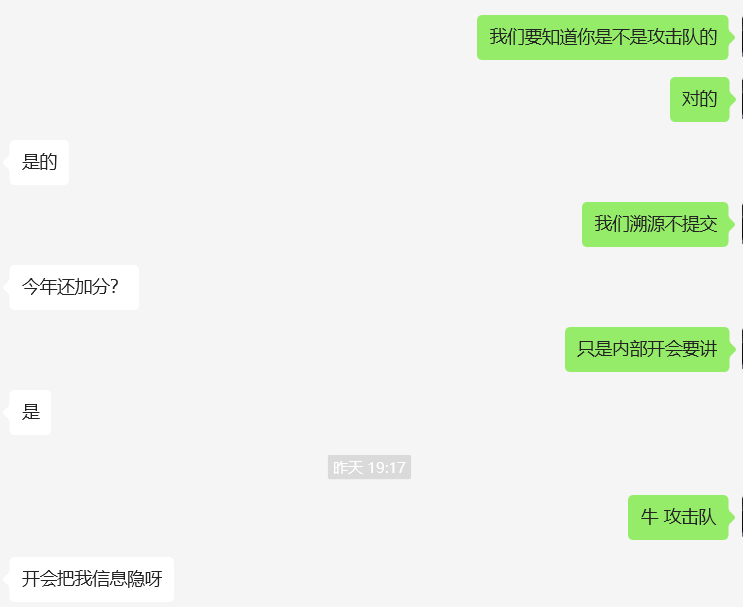

诞生了如下对话 也是非常有节目效果

至此 完美闭环 确认攻击者为本次攻击队成员

聊了聊,这位师傅水平和性格感觉都很好,祝他斩获佳绩

感谢@M7-wacb师傅的问题让我延续出了新思路,没有他的问题,就没有我继续的可能